Aktuell ist ein Sicherheitsvorfall rund um gestohlene Microsoft Azure-Schlüssel bekannt geworden. Konkret wurde beim Vorfall Storm-0558 Microsoft Azure AD Token Forgery ein Sicherheitsschlüssel gestohlen, mit dem man sich als beliebige Person an bestimmten Azure Applikationen ausweisen konnte.

Da einige Microsoft-eigene Azure-Applikationen (z. B. OWA) die Integrität des Tokens nicht richtig geprüft haben, waren Angreifer in der Lage, eine Anmeldung mit gefälschten Tokens durchzuführen. Microsoft hat bereits Maßnahmen ergriffen, um den geschilderten Vorfall zu unterbinden und nicht autorisierte Zugriffe zu verhindern.

Zusätzlich besteht der Verdacht, dass diese Sicherheitslücke bei bestimmten Konfigurationen von Azure-Applikationen Dritter (z. B. MS Graph Schnittstelle zu CURSOR-CRM) auf identische Art und Weise ausgenutzt werden konnte. (Quelle)

Ist mein CRM von CURSOR betroffen?

CURSOR-CRM, bzw. die branchenspezifischen Ausprägungen EVI und TINA, sind nicht vom beschriebenen Sicherheitsvorfall betroffen!

Die Azure-Schnittstellen MS Graph & EWS werden im System lediglich als Client genutzt und die Tokens ausschließlich, um sich gegenüber Schnittstellen auszuweisen. Somit ist auch auf diesem Weg kein Zugriff auf das CRM-System möglich.

Abschließender Hinweis:

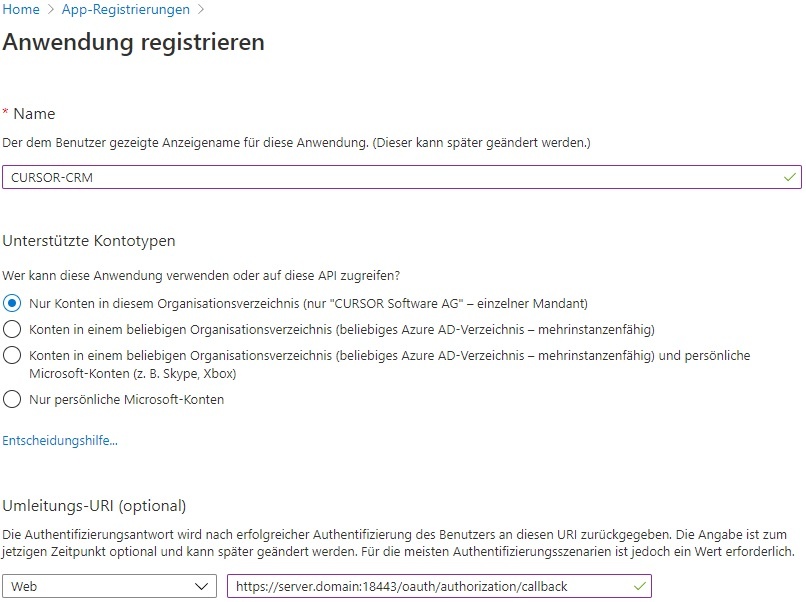

Jede Azure-Applikation, die für eine CRM-Schnittstelle verwendet wird, konnte potenziell als Einfallstor missbraucht werden. Wurde die Azure-Applikation nach unserer Dokumentation eingerichtet, so bestand diese Gefahr jedoch nicht. Die entsprechende Dokumentation finden Sie im Administrator-Handbuch, Kapitel „Registrierung CURSOR-CRM in der Microsoft Azure Cloud“. Die Handbücher zu allen aktuell unterstützten Versionen stehen hier zum Download bereit.

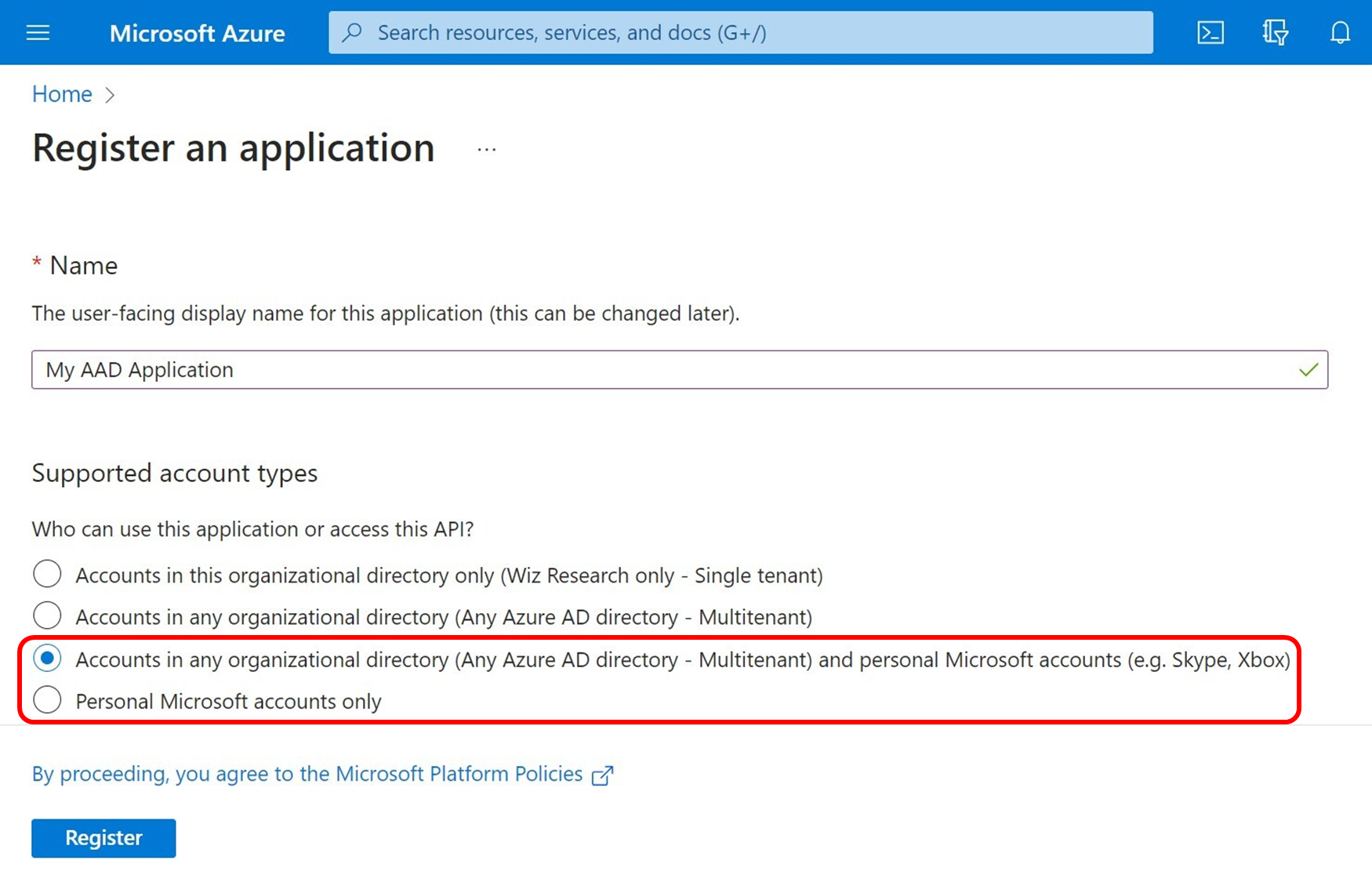

Wir empfehlen dennoch, die Konfiguration bei allen Azure-Applikationen zu prüfen. Bei der relevanten Konfiguration geht es um die unterstützen Kontotypen bei der Registrierung der Anwendung:

Nicht betroffene Konfiguration (Auszug aus Dokumentation):

Potenziell betroffene Konfigurationsvariante:

Bei Rückfragen steht Ihnen der CURSOR-Support unter +49 641 40 000 - 911 oder Diese E-Mail-Adresse ist vor Spambots geschützt! Zur Anzeige muss JavaScript eingeschaltet sein. gerne zur Verfügung.

Weitere Informationen finden Sie auf der offiziellen Mircosoft-Webseite.